La meilleure façon de vous assurer que votre base de données est protégée des pirates est de penser comme un pirate informatique. Si vous étiez un pirate informatique, quel type d’informations recherchez-vous? Comment essayeriez-vous de l'obtenir? Il existe de nombreux types de bases de données et de nombreuses façons de les pirater, mais la plupart des pirates tenteront soit de déchiffrer le mot de passe root de la base de données, soit d'exécuter une exploitation de base de données connue. Si vous êtes à l'aise avec les instructions SQL et que vous comprenez les bases de la base de données, vous pouvez pirater une base de données.

Méthode One of Three:

Utilisation d'une injection SQL

-

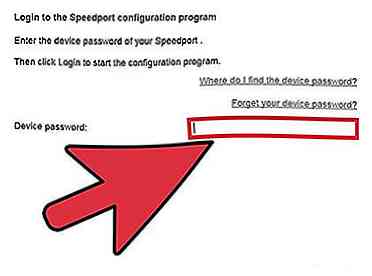

1 Découvrez si la base de données est vulnérable.[1] Vous devrez être à portée de main avec les instructions de base de données pour utiliser cette méthode. Ouvrez l’écran de connexion de l’interface Web de la base de données dans votre navigateur Web et tapez ' (guillemet simple) dans le champ du nom d'utilisateur. Cliquez sur "Connexion". Si vous voyez une erreur indiquant quelque chose comme "Exception SQL: chaîne citée non terminée correctement" ou "caractère non valide", la base de données est vulnérable aux injections SQL.

1 Découvrez si la base de données est vulnérable.[1] Vous devrez être à portée de main avec les instructions de base de données pour utiliser cette méthode. Ouvrez l’écran de connexion de l’interface Web de la base de données dans votre navigateur Web et tapez ' (guillemet simple) dans le champ du nom d'utilisateur. Cliquez sur "Connexion". Si vous voyez une erreur indiquant quelque chose comme "Exception SQL: chaîne citée non terminée correctement" ou "caractère non valide", la base de données est vulnérable aux injections SQL. -

2 Trouvez le nombre de colonnes.[2] Revenez à la page de connexion de la base de données (ou de toute autre URL se terminant par «id =» ou «catid =») et cliquez dans la zone d'adresse du navigateur. Après l'URL, appuyez sur la barre d'espace et tapez

2 Trouvez le nombre de colonnes.[2] Revenez à la page de connexion de la base de données (ou de toute autre URL se terminant par «id =» ou «catid =») et cliquez dans la zone d'adresse du navigateur. Après l'URL, appuyez sur la barre d'espace et tapez commande par 1, puis frapper ↵ Entrer. Augmentez le nombre à 2 et appuyez sur ↵ Entrer. Continuez à augmenter jusqu'à obtenir une erreur. Le nombre réel de colonnes est le nombre que vous avez entré avant le nombre qui vous a donné l'erreur. -

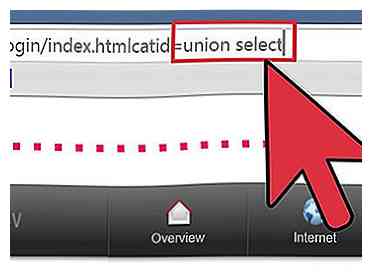

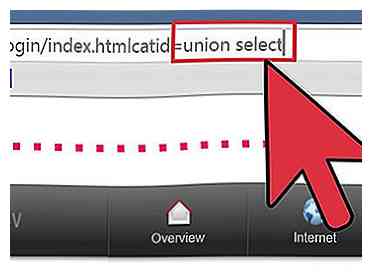

3 Recherchez les colonnes acceptant les requêtes. À la fin de l'URL dans la barre d'adresse, modifiez le

3 Recherchez les colonnes acceptant les requêtes. À la fin de l'URL dans la barre d'adresse, modifiez le catid = 1ouid = 1àcatid = -1ouid = -1. Appuyez sur la barre d'espace et tapezunion select 1,2,3,4,5,6(s'il y a 6 colonnes). Les nombres doivent compter jusqu'à la quantité totale de colonnes et chacun doit être séparé par une virgule. presse ↵ Entrer et vous verrez les numéros de chaque colonne qui acceptera une requête. -

4 Injecter des instructions SQL dans la colonne. Par exemple, si vous voulez connaître l'utilisateur actuel et que vous souhaitez placer l'injection dans la colonne 2, effacez tout ce qui suit l'id = 1 dans l'URL et appuyez sur la barre d'espace. Ensuite, tapez

4 Injecter des instructions SQL dans la colonne. Par exemple, si vous voulez connaître l'utilisateur actuel et que vous souhaitez placer l'injection dans la colonne 2, effacez tout ce qui suit l'id = 1 dans l'URL et appuyez sur la barre d'espace. Ensuite, tapez union select 1, concat (user ()), 3,4,5,6--. Frappé ↵ Entrer et vous verrez le nom de l'utilisateur actuel de la base de données à l'écran. Utilisez les instructions SQL que vous souhaitez renvoyer, telles que les listes de noms d'utilisateur et les mots de passe à déchiffrer.

Méthode deux sur trois:

Cracking du mot de passe racine de la base de données

-

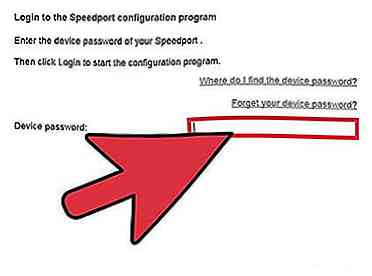

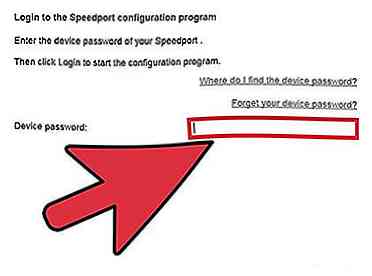

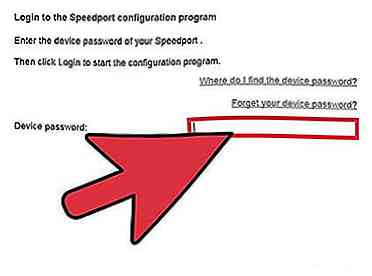

1 Essayez de vous connecter en tant que root avec le mot de passe par défaut. Certaines bases de données n'ont pas de mot de passe root (admin) par défaut. Vous pouvez donc laisser le champ mot de passe vide. Certains autres ont des mots de passe par défaut qui peuvent être facilement trouvés en recherchant des forums de support technique de base de données.

1 Essayez de vous connecter en tant que root avec le mot de passe par défaut. Certaines bases de données n'ont pas de mot de passe root (admin) par défaut. Vous pouvez donc laisser le champ mot de passe vide. Certains autres ont des mots de passe par défaut qui peuvent être facilement trouvés en recherchant des forums de support technique de base de données. -

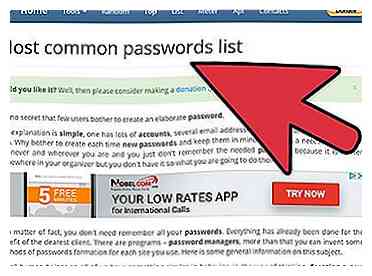

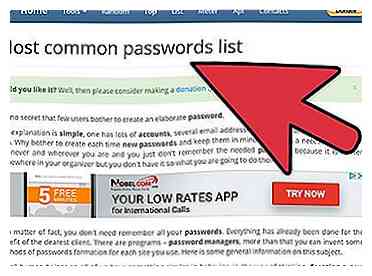

2 Essayez les mots de passe communs. Si l'administrateur a sécurisé le compte avec un mot de passe (une situation probable), essayez les combinaisons usuelles de nom d'utilisateur / mot de passe. Certains pirates publient publiquement des listes de mots de passe qu'ils ont piratés lors de l'utilisation des outils d'audit. Essayez différentes combinaisons de nom d'utilisateur et de mot de passe.

2 Essayez les mots de passe communs. Si l'administrateur a sécurisé le compte avec un mot de passe (une situation probable), essayez les combinaisons usuelles de nom d'utilisateur / mot de passe. Certains pirates publient publiquement des listes de mots de passe qu'ils ont piratés lors de l'utilisation des outils d'audit. Essayez différentes combinaisons de nom d'utilisateur et de mot de passe. - Https://github.com/danielmiessler/SecLists/tree/master/Passwords est un site réputé avec des listes de mots de passe collectées.

- Essayer les mots de passe à la main peut prendre beaucoup de temps, mais il n'y a pas de mal à donner un coup avant de percer les gros canons.

-

3 Utilisez un outil d'audit de mot de passe.[3] Vous pouvez utiliser divers outils pour essayer des milliers de mots de dictionnaire et des combinaisons de lettres / chiffres / symboles par force brute jusqu'à ce que le mot de passe soit fissuré.

3 Utilisez un outil d'audit de mot de passe.[3] Vous pouvez utiliser divers outils pour essayer des milliers de mots de dictionnaire et des combinaisons de lettres / chiffres / symboles par force brute jusqu'à ce que le mot de passe soit fissuré. - Des outils tels que DBPwAudit (pour Oracle, MySQL, MS-SQL et DB2) et Access Passview (pour MS Access) sont des outils d’audit de mots de passe populaires pouvant être exécutés sur la plupart des bases de données.[4] Vous pouvez également rechercher sur Google des outils d'audit de mot de passe plus récents, spécifiques à votre base de données. Par exemple, une recherche de

outil d'audit de mot de passe oracle dbsi vous piratez une base de données Oracle. - Si vous avez un compte sur le serveur qui héberge la base de données, vous pouvez exécuter un cracker de hachage tel que John the Ripper sur le fichier de mots de passe de la base de données. L'emplacement du fichier de hachage est différent selon la base de données.[5]

- Ne téléchargez que depuis des sites auxquels vous pouvez faire confiance. Rechercher des outils de manière extensive avant de les utiliser.

- Des outils tels que DBPwAudit (pour Oracle, MySQL, MS-SQL et DB2) et Access Passview (pour MS Access) sont des outils d’audit de mots de passe populaires pouvant être exécutés sur la plupart des bases de données.[4] Vous pouvez également rechercher sur Google des outils d'audit de mot de passe plus récents, spécifiques à votre base de données. Par exemple, une recherche de

Méthode trois sur trois:

Fonctionnalités de la base de données en cours d'exécution

-

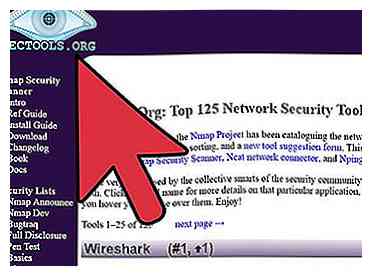

1 Trouvez un exploit à exécuter.[6] Sectools.org catalogue les outils de sécurité (y compris les exploits) depuis plus de dix ans. Leurs outils sont réputés et utilisés par les administrateurs système du monde entier pour les tests de sécurité. Parcourez leur base de données «Exploitation» (ou trouvez un autre site de confiance) pour trouver des outils ou des fichiers texte qui vous aideront à exploiter les failles de sécurité des bases de données.

1 Trouvez un exploit à exécuter.[6] Sectools.org catalogue les outils de sécurité (y compris les exploits) depuis plus de dix ans. Leurs outils sont réputés et utilisés par les administrateurs système du monde entier pour les tests de sécurité. Parcourez leur base de données «Exploitation» (ou trouvez un autre site de confiance) pour trouver des outils ou des fichiers texte qui vous aideront à exploiter les failles de sécurité des bases de données. - Un autre site avec des exploits est www.exploit-db.com. Allez sur leur site Web et cliquez sur le lien Rechercher, puis recherchez le type de base de données que vous souhaitez pirater (par exemple, «oracle»). Tapez le code Captcha dans le carré fourni et recherchez.

- Assurez-vous de rechercher tous les exploits que vous prévoyez d’essayer afin de savoir quoi faire en cas de problèmes potentiels.

-

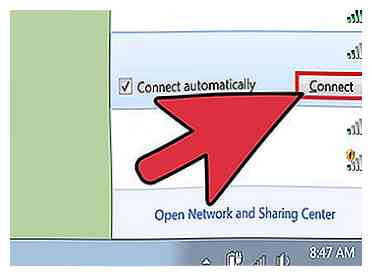

2 Trouvez un réseau vulnérable en faisant appel à la garde.[7] Wardriving conduit (ou fait du vélo, ou marche) dans une zone tout en exécutant un outil d'analyse réseau (comme NetStumbler ou Kismet) à la recherche d'un réseau non sécurisé. La garde est techniquement légale. Faire quelque chose d'illégal à partir d'un réseau que vous trouvez pendant la garde n'est pas.

2 Trouvez un réseau vulnérable en faisant appel à la garde.[7] Wardriving conduit (ou fait du vélo, ou marche) dans une zone tout en exécutant un outil d'analyse réseau (comme NetStumbler ou Kismet) à la recherche d'un réseau non sécurisé. La garde est techniquement légale. Faire quelque chose d'illégal à partir d'un réseau que vous trouvez pendant la garde n'est pas. -

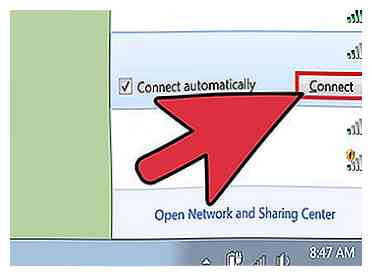

3 Utilisez la base de données exploit du réseau vulnérable. Si vous faites quelque chose que vous n'êtes pas censé faire, ce n'est probablement pas une bonne idée de le faire depuis votre propre réseau. Connectez-vous sans fil à l'un des réseaux ouverts que vous avez trouvés lors de la sauvegarde et de l'exploit que vous avez recherché et choisi.

3 Utilisez la base de données exploit du réseau vulnérable. Si vous faites quelque chose que vous n'êtes pas censé faire, ce n'est probablement pas une bonne idée de le faire depuis votre propre réseau. Connectez-vous sans fil à l'un des réseaux ouverts que vous avez trouvés lors de la sauvegarde et de l'exploit que vous avez recherché et choisi.

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia

1 Découvrez si la base de données est vulnérable.[1] Vous devrez être à portée de main avec les instructions de base de données pour utiliser cette méthode. Ouvrez l’écran de connexion de l’interface Web de la base de données dans votre navigateur Web et tapez

1 Découvrez si la base de données est vulnérable.[1] Vous devrez être à portée de main avec les instructions de base de données pour utiliser cette méthode. Ouvrez l’écran de connexion de l’interface Web de la base de données dans votre navigateur Web et tapez  2 Trouvez le nombre de colonnes.[2] Revenez à la page de connexion de la base de données (ou de toute autre URL se terminant par «id =» ou «catid =») et cliquez dans la zone d'adresse du navigateur. Après l'URL, appuyez sur la barre d'espace et tapez

2 Trouvez le nombre de colonnes.[2] Revenez à la page de connexion de la base de données (ou de toute autre URL se terminant par «id =» ou «catid =») et cliquez dans la zone d'adresse du navigateur. Après l'URL, appuyez sur la barre d'espace et tapez  3 Recherchez les colonnes acceptant les requêtes. À la fin de l'URL dans la barre d'adresse, modifiez le

3 Recherchez les colonnes acceptant les requêtes. À la fin de l'URL dans la barre d'adresse, modifiez le  4 Injecter des instructions SQL dans la colonne. Par exemple, si vous voulez connaître l'utilisateur actuel et que vous souhaitez placer l'injection dans la colonne 2, effacez tout ce qui suit l'id = 1 dans l'URL et appuyez sur la barre d'espace. Ensuite, tapez

4 Injecter des instructions SQL dans la colonne. Par exemple, si vous voulez connaître l'utilisateur actuel et que vous souhaitez placer l'injection dans la colonne 2, effacez tout ce qui suit l'id = 1 dans l'URL et appuyez sur la barre d'espace. Ensuite, tapez  1 Essayez de vous connecter en tant que root avec le mot de passe par défaut. Certaines bases de données n'ont pas de mot de passe root (admin) par défaut. Vous pouvez donc laisser le champ mot de passe vide. Certains autres ont des mots de passe par défaut qui peuvent être facilement trouvés en recherchant des forums de support technique de base de données.

1 Essayez de vous connecter en tant que root avec le mot de passe par défaut. Certaines bases de données n'ont pas de mot de passe root (admin) par défaut. Vous pouvez donc laisser le champ mot de passe vide. Certains autres ont des mots de passe par défaut qui peuvent être facilement trouvés en recherchant des forums de support technique de base de données.  2 Essayez les mots de passe communs. Si l'administrateur a sécurisé le compte avec un mot de passe (une situation probable), essayez les combinaisons usuelles de nom d'utilisateur / mot de passe. Certains pirates publient publiquement des listes de mots de passe qu'ils ont piratés lors de l'utilisation des outils d'audit. Essayez différentes combinaisons de nom d'utilisateur et de mot de passe.

2 Essayez les mots de passe communs. Si l'administrateur a sécurisé le compte avec un mot de passe (une situation probable), essayez les combinaisons usuelles de nom d'utilisateur / mot de passe. Certains pirates publient publiquement des listes de mots de passe qu'ils ont piratés lors de l'utilisation des outils d'audit. Essayez différentes combinaisons de nom d'utilisateur et de mot de passe.  3 Utilisez un outil d'audit de mot de passe.[3] Vous pouvez utiliser divers outils pour essayer des milliers de mots de dictionnaire et des combinaisons de lettres / chiffres / symboles par force brute jusqu'à ce que le mot de passe soit fissuré.

3 Utilisez un outil d'audit de mot de passe.[3] Vous pouvez utiliser divers outils pour essayer des milliers de mots de dictionnaire et des combinaisons de lettres / chiffres / symboles par force brute jusqu'à ce que le mot de passe soit fissuré.  1 Trouvez un exploit à exécuter.[6] Sectools.org catalogue les outils de sécurité (y compris les exploits) depuis plus de dix ans. Leurs outils sont réputés et utilisés par les administrateurs système du monde entier pour les tests de sécurité. Parcourez leur base de données «Exploitation» (ou trouvez un autre site de confiance) pour trouver des outils ou des fichiers texte qui vous aideront à exploiter les failles de sécurité des bases de données.

1 Trouvez un exploit à exécuter.[6] Sectools.org catalogue les outils de sécurité (y compris les exploits) depuis plus de dix ans. Leurs outils sont réputés et utilisés par les administrateurs système du monde entier pour les tests de sécurité. Parcourez leur base de données «Exploitation» (ou trouvez un autre site de confiance) pour trouver des outils ou des fichiers texte qui vous aideront à exploiter les failles de sécurité des bases de données.  2 Trouvez un réseau vulnérable en faisant appel à la garde.[7] Wardriving conduit (ou fait du vélo, ou marche) dans une zone tout en exécutant un outil d'analyse réseau (comme NetStumbler ou Kismet) à la recherche d'un réseau non sécurisé. La garde est techniquement légale. Faire quelque chose d'illégal à partir d'un réseau que vous trouvez pendant la garde n'est pas.

2 Trouvez un réseau vulnérable en faisant appel à la garde.[7] Wardriving conduit (ou fait du vélo, ou marche) dans une zone tout en exécutant un outil d'analyse réseau (comme NetStumbler ou Kismet) à la recherche d'un réseau non sécurisé. La garde est techniquement légale. Faire quelque chose d'illégal à partir d'un réseau que vous trouvez pendant la garde n'est pas.  3 Utilisez la base de données exploit du réseau vulnérable. Si vous faites quelque chose que vous n'êtes pas censé faire, ce n'est probablement pas une bonne idée de le faire depuis votre propre réseau. Connectez-vous sans fil à l'un des réseaux ouverts que vous avez trouvés lors de la sauvegarde et de l'exploit que vous avez recherché et choisi.

3 Utilisez la base de données exploit du réseau vulnérable. Si vous faites quelque chose que vous n'êtes pas censé faire, ce n'est probablement pas une bonne idée de le faire depuis votre propre réseau. Connectez-vous sans fil à l'un des réseaux ouverts que vous avez trouvés lors de la sauvegarde et de l'exploit que vous avez recherché et choisi.