Principalement, le piratage informatique a été utilisé dans le "bon vieux temps" pour la fuite d'informations sur les systèmes et l'informatique en général. Ces dernières années, grâce à quelques acteurs méchants, le piratage a pris une connotation sombre. À l'inverse, de nombreuses entreprises emploient des pirates informatiques pour tester les forces et les faiblesses de leurs propres systèmes. Ces pirates savent quand arrêter, et la confiance positive qu’ils créent leur rapporte un salaire important. Si vous êtes prêt à vous lancer et à apprendre l'art, cet article vous donnera quelques conseils pour vous aider à démarrer.

Première partie de deux:

Préparer avant de pirater

-

1 Apprenez un langage de programmation. Vous ne devez pas vous limiter à une langue en particulier, mais il existe quelques directives. Apprendre un programme peut prendre du temps, il faut donc être patient.

1 Apprenez un langage de programmation. Vous ne devez pas vous limiter à une langue en particulier, mais il existe quelques directives. Apprendre un programme peut prendre du temps, il faut donc être patient. - C et C ++ sont les langages avec lesquels Linux et Windows ont été construits. Il (avec le langage d'assemblage) enseigne quelque chose de très important dans le piratage: comment fonctionne la mémoire.

- Python ou Ruby sont des langages de script puissants de haut niveau pouvant être utilisés pour automatiser différentes tâches.

- Perl est également un choix raisonnable dans ce domaine, tandis que PHP mérite d’être apprise car la majorité des applications Web utilisent PHP.

- Le script Bash est un must. C'est la manière de manipuler facilement les scripts d'écriture de systèmes Unix / Linux, qui feront le gros du travail pour vous.

- Le langage d'assemblage est un must-know. C'est le langage de base que votre processeur comprend, et il en existe de multiples variantes. Vous ne pouvez pas vraiment exploiter un programme si vous ne connaissez pas l'assemblage.

-

2 Connaissez votre cible. Le processus de collecte d'informations sur votre cible est connu sous le nom de énumération. Plus vous en savez d'avance, moins vous aurez de surprises.

2 Connaissez votre cible. Le processus de collecte d'informations sur votre cible est connu sous le nom de énumération. Plus vous en savez d'avance, moins vous aurez de surprises.

Deuxième partie de deux:

Le piratage

-

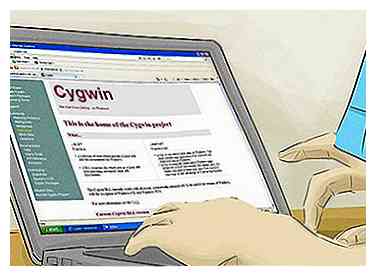

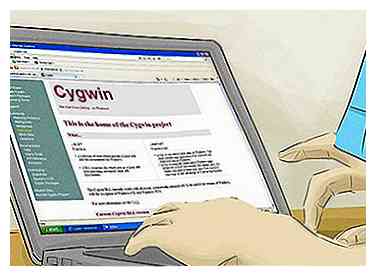

1 Utilisez un terminal * nix pour les commandes. Cygwin aidera à émuler un * nix pour les utilisateurs de Windows. Nmap en particulier utilise WinPCap pour fonctionner sous Windows et ne nécessite pas Cygwin. Cependant, Nmap fonctionne mal sur les systèmes Windows en raison du manque de sockets bruts. Vous devriez également envisager d'utiliser Linux ou BSD, qui sont tous deux plus flexibles. La plupart des distributions Linux sont fournies avec de nombreux outils utiles pré-installés.

1 Utilisez un terminal * nix pour les commandes. Cygwin aidera à émuler un * nix pour les utilisateurs de Windows. Nmap en particulier utilise WinPCap pour fonctionner sous Windows et ne nécessite pas Cygwin. Cependant, Nmap fonctionne mal sur les systèmes Windows en raison du manque de sockets bruts. Vous devriez également envisager d'utiliser Linux ou BSD, qui sont tous deux plus flexibles. La plupart des distributions Linux sont fournies avec de nombreux outils utiles pré-installés. - Sinon, sur Windows 10 Fall Creators Update et versions ultérieures, recherchez un terminal * nix dans le Windows Store, Windows peut émuler les lignes de commande Linux grâce au sous-système Linux Windows.

-

2 Sécurisez d'abord votre machine. Assurez-vous d'avoir bien compris toutes les techniques courantes pour vous protéger. Commencez par les bases - mais assurez-vous que vous êtes autorisé à attaquer votre cible: attaquez votre propre réseau, demandez une autorisation écrite ou créez votre propre laboratoire avec des machines virtuelles. Attaquer un système, quel que soit son contenu, est illégal et vous causera des problèmes.

2 Sécurisez d'abord votre machine. Assurez-vous d'avoir bien compris toutes les techniques courantes pour vous protéger. Commencez par les bases - mais assurez-vous que vous êtes autorisé à attaquer votre cible: attaquez votre propre réseau, demandez une autorisation écrite ou créez votre propre laboratoire avec des machines virtuelles. Attaquer un système, quel que soit son contenu, est illégal et vous causera des problèmes. -

3 Testez la cible. Pouvez-vous atteindre le système distant? Bien que vous puissiez utiliser l'utilitaire ping (inclus dans la plupart des systèmes d'exploitation) pour voir si la cible est active, vous ne pouvez pas toujours vous fier aux résultats - il s'appuie sur le protocole ICMP, facilement bloqué par les administrateurs paranoïaques

3 Testez la cible. Pouvez-vous atteindre le système distant? Bien que vous puissiez utiliser l'utilitaire ping (inclus dans la plupart des systèmes d'exploitation) pour voir si la cible est active, vous ne pouvez pas toujours vous fier aux résultats - il s'appuie sur le protocole ICMP, facilement bloqué par les administrateurs paranoïaques -

4 Déterminez le système d'exploitation (OS). Exécutez une analyse des ports et essayez pOf ou nmap pour exécuter une analyse de port. Cela vous montrera les ports ouverts sur la machine, le système d'exploitation, et peut même vous dire quel type de pare-feu ou de routeur ils utilisent pour pouvoir planifier une action. Vous pouvez activer la détection de système d'exploitation dans nmap en utilisant le commutateur -O.

4 Déterminez le système d'exploitation (OS). Exécutez une analyse des ports et essayez pOf ou nmap pour exécuter une analyse de port. Cela vous montrera les ports ouverts sur la machine, le système d'exploitation, et peut même vous dire quel type de pare-feu ou de routeur ils utilisent pour pouvoir planifier une action. Vous pouvez activer la détection de système d'exploitation dans nmap en utilisant le commutateur -O. -

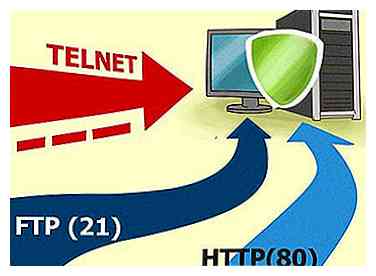

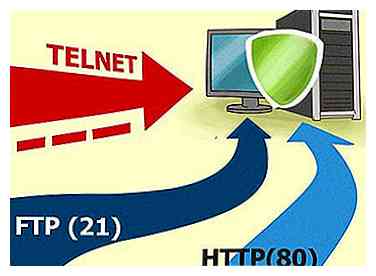

5 Recherchez un chemin ou un port ouvert dans le système. Les ports communs tels que FTP (21) et HTTP (80) sont souvent bien protégés et ne sont probablement vulnérables qu'aux exploits à découvrir.

5 Recherchez un chemin ou un port ouvert dans le système. Les ports communs tels que FTP (21) et HTTP (80) sont souvent bien protégés et ne sont probablement vulnérables qu'aux exploits à découvrir. - Essayez d'autres ports TCP et UDP qui ont pu être oubliés, tels que Telnet et divers ports UDP laissés ouverts pour les jeux LAN.

- Un port ouvert 22 est généralement la preuve d'un service SSH (Secure Shell) exécuté sur la cible, qui peut parfois être forcé.

-

6 Crack le mot de passe ou le processus d'authentification. Il existe plusieurs méthodes pour casser un mot de passe, y compris la force brute. Utiliser la force brute sur un mot de passe est un effort pour essayer tous les mots de passe possibles contenus dans un dictionnaire prédéfini de logiciel de force brute

6 Crack le mot de passe ou le processus d'authentification. Il existe plusieurs méthodes pour casser un mot de passe, y compris la force brute. Utiliser la force brute sur un mot de passe est un effort pour essayer tous les mots de passe possibles contenus dans un dictionnaire prédéfini de logiciel de force brute - Les utilisateurs sont souvent découragés d'utiliser des mots de passe faibles, de sorte que la force brutale peut prendre beaucoup de temps. Cependant, il y a eu des améliorations majeures dans les techniques de force brute.

- La plupart des algorithmes de hachage sont faibles et vous pouvez améliorer considérablement la vitesse de craquage en exploitant ces faiblesses (comme si vous pouviez couper l’algorithme MD5 en 1/4, ce qui donnerait un énorme gain de vitesse).

- De nouvelles techniques utilisent la carte graphique comme un autre processeur - et c'est des milliers de fois plus rapide.

- Vous pouvez essayer d'utiliser les tables arc-en-ciel pour le craquage de mot de passe le plus rapide. Notez que le piratage de mot de passe est une bonne technique uniquement si vous avez déjà le hachage de mot de passe.

- Essayer chaque mot de passe possible tout en vous connectant à une machine distante n'est pas une bonne idée, car il est facilement détecté par les systèmes de détection d'intrusion, pollue les journaux système et peut prendre des années.

- Vous pouvez également obtenir une tablette rootée, installer une analyse TCP et recevoir un signal pour la télécharger sur le site sécurisé. Ensuite, l'adresse IP s'ouvrira, provoquant l'apparition du mot de passe sur votre proxy.

- Il est souvent beaucoup plus facile de trouver un autre moyen dans un système que de déchiffrer le mot de passe.

-

7 Obtenir super-utilisateur privilèges. Essayez d'obtenir les privilèges root si vous ciblez un ordinateur * nix ou des privilèges d'administrateur si vous utilisez des systèmes Windows.

7 Obtenir super-utilisateur privilèges. Essayez d'obtenir les privilèges root si vous ciblez un ordinateur * nix ou des privilèges d'administrateur si vous utilisez des systèmes Windows. - La plupart des informations qui présentent un intérêt vital sont protégées et vous avez besoin d'un certain niveau d'authentification pour l'obtenir. Pour voir tous les fichiers sur un ordinateur, vous devez disposer de privilèges de superutilisateur - un compte d'utilisateur bénéficiant des mêmes privilèges que l'utilisateur "root" sur les systèmes d'exploitation Linux et BSD.

- Pour les routeurs, il s'agit du compte "admin" par défaut (sauf s'il a été modifié); pour Windows, il s'agit du compte administrateur.

- L'accès à une connexion ne signifie pas que vous pouvez accéder à tout. Seul un super-utilisateur, le compte administrateur ou le compte root peut le faire.

-

8 Utilisez divers trucs. Souvent, pour obtenir le statut de superutilisateur, vous devez utiliser des tactiques telles que la création d’un débordement de tampon, ce qui provoque le vidage de la mémoire et vous permet d'injecter un code ou d'exécuter une tâche à un niveau supérieur à celui que vous êtes normalement autorisé.

8 Utilisez divers trucs. Souvent, pour obtenir le statut de superutilisateur, vous devez utiliser des tactiques telles que la création d’un débordement de tampon, ce qui provoque le vidage de la mémoire et vous permet d'injecter un code ou d'exécuter une tâche à un niveau supérieur à celui que vous êtes normalement autorisé. - Dans les systèmes de type Unix, cela se produira si le logiciel buggé a un bit setuid défini, de sorte que le programme sera exécuté en tant qu'utilisateur différent (super-utilisateur par exemple).

- Ce n'est qu'en écrivant ou en trouvant un programme non sécurisé que vous pouvez exécuter sur leur machine vous permettra de le faire.

-

9 Créez une porte dérobée. Une fois que vous avez acquis le contrôle total sur une machine, il est judicieux de vous assurer de revenir. Cela peut être fait par backdooring un service système important, tel que le serveur SSH. Cependant, votre porte dérobée peut être supprimée lors de la prochaine mise à niveau du système. Un pirate informatique très expérimenté ferait le backdoor du compilateur lui-même, donc chaque logiciel compilé serait un moyen potentiel de revenir.

9 Créez une porte dérobée. Une fois que vous avez acquis le contrôle total sur une machine, il est judicieux de vous assurer de revenir. Cela peut être fait par backdooring un service système important, tel que le serveur SSH. Cependant, votre porte dérobée peut être supprimée lors de la prochaine mise à niveau du système. Un pirate informatique très expérimenté ferait le backdoor du compilateur lui-même, donc chaque logiciel compilé serait un moyen potentiel de revenir. -

10 Couvrir vos pistes. Ne laissez pas l'administrateur savoir que le système est compromis. Ne changez pas le site Web (le cas échéant) et ne créez pas plus de fichiers que vous en avez vraiment besoin. Ne créez aucun utilisateur supplémentaire. Agir le plus rapidement possible. Si vous avez patché un serveur comme SSHD, assurez-vous que votre mot de passe secret est codé en dur. Si quelqu'un essaie de se connecter avec ce mot de passe, le serveur devrait le laisser entrer, mais ne devrait pas contenir d'informations cruciales.

10 Couvrir vos pistes. Ne laissez pas l'administrateur savoir que le système est compromis. Ne changez pas le site Web (le cas échéant) et ne créez pas plus de fichiers que vous en avez vraiment besoin. Ne créez aucun utilisateur supplémentaire. Agir le plus rapidement possible. Si vous avez patché un serveur comme SSHD, assurez-vous que votre mot de passe secret est codé en dur. Si quelqu'un essaie de se connecter avec ce mot de passe, le serveur devrait le laisser entrer, mais ne devrait pas contenir d'informations cruciales.

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia

1 Apprenez un langage de programmation. Vous ne devez pas vous limiter à une langue en particulier, mais il existe quelques directives. Apprendre un programme peut prendre du temps, il faut donc être patient.

1 Apprenez un langage de programmation. Vous ne devez pas vous limiter à une langue en particulier, mais il existe quelques directives. Apprendre un programme peut prendre du temps, il faut donc être patient.  2 Connaissez votre cible. Le processus de collecte d'informations sur votre cible est connu sous le nom de énumération. Plus vous en savez d'avance, moins vous aurez de surprises.

2 Connaissez votre cible. Le processus de collecte d'informations sur votre cible est connu sous le nom de énumération. Plus vous en savez d'avance, moins vous aurez de surprises.  1 Utilisez un terminal * nix pour les commandes. Cygwin aidera à émuler un * nix pour les utilisateurs de Windows. Nmap en particulier utilise WinPCap pour fonctionner sous Windows et ne nécessite pas Cygwin. Cependant, Nmap fonctionne mal sur les systèmes Windows en raison du manque de sockets bruts. Vous devriez également envisager d'utiliser Linux ou BSD, qui sont tous deux plus flexibles. La plupart des distributions Linux sont fournies avec de nombreux outils utiles pré-installés.

1 Utilisez un terminal * nix pour les commandes. Cygwin aidera à émuler un * nix pour les utilisateurs de Windows. Nmap en particulier utilise WinPCap pour fonctionner sous Windows et ne nécessite pas Cygwin. Cependant, Nmap fonctionne mal sur les systèmes Windows en raison du manque de sockets bruts. Vous devriez également envisager d'utiliser Linux ou BSD, qui sont tous deux plus flexibles. La plupart des distributions Linux sont fournies avec de nombreux outils utiles pré-installés.  2 Sécurisez d'abord votre machine. Assurez-vous d'avoir bien compris toutes les techniques courantes pour vous protéger. Commencez par les bases - mais assurez-vous que vous êtes autorisé à attaquer votre cible: attaquez votre propre réseau, demandez une autorisation écrite ou créez votre propre laboratoire avec des machines virtuelles. Attaquer un système, quel que soit son contenu, est illégal et vous causera des problèmes.

2 Sécurisez d'abord votre machine. Assurez-vous d'avoir bien compris toutes les techniques courantes pour vous protéger. Commencez par les bases - mais assurez-vous que vous êtes autorisé à attaquer votre cible: attaquez votre propre réseau, demandez une autorisation écrite ou créez votre propre laboratoire avec des machines virtuelles. Attaquer un système, quel que soit son contenu, est illégal et vous causera des problèmes.  3 Testez la cible. Pouvez-vous atteindre le système distant? Bien que vous puissiez utiliser l'utilitaire ping (inclus dans la plupart des systèmes d'exploitation) pour voir si la cible est active, vous ne pouvez pas toujours vous fier aux résultats - il s'appuie sur le protocole ICMP, facilement bloqué par les administrateurs paranoïaques

3 Testez la cible. Pouvez-vous atteindre le système distant? Bien que vous puissiez utiliser l'utilitaire ping (inclus dans la plupart des systèmes d'exploitation) pour voir si la cible est active, vous ne pouvez pas toujours vous fier aux résultats - il s'appuie sur le protocole ICMP, facilement bloqué par les administrateurs paranoïaques  4 Déterminez le système d'exploitation (OS). Exécutez une analyse des ports et essayez pOf ou nmap pour exécuter une analyse de port. Cela vous montrera les ports ouverts sur la machine, le système d'exploitation, et peut même vous dire quel type de pare-feu ou de routeur ils utilisent pour pouvoir planifier une action. Vous pouvez activer la détection de système d'exploitation dans nmap en utilisant le commutateur -O.

4 Déterminez le système d'exploitation (OS). Exécutez une analyse des ports et essayez pOf ou nmap pour exécuter une analyse de port. Cela vous montrera les ports ouverts sur la machine, le système d'exploitation, et peut même vous dire quel type de pare-feu ou de routeur ils utilisent pour pouvoir planifier une action. Vous pouvez activer la détection de système d'exploitation dans nmap en utilisant le commutateur -O.  5 Recherchez un chemin ou un port ouvert dans le système. Les ports communs tels que FTP (21) et HTTP (80) sont souvent bien protégés et ne sont probablement vulnérables qu'aux exploits à découvrir.

5 Recherchez un chemin ou un port ouvert dans le système. Les ports communs tels que FTP (21) et HTTP (80) sont souvent bien protégés et ne sont probablement vulnérables qu'aux exploits à découvrir.  6 Crack le mot de passe ou le processus d'authentification. Il existe plusieurs méthodes pour casser un mot de passe, y compris la force brute. Utiliser la force brute sur un mot de passe est un effort pour essayer tous les mots de passe possibles contenus dans un dictionnaire prédéfini de logiciel de force brute

6 Crack le mot de passe ou le processus d'authentification. Il existe plusieurs méthodes pour casser un mot de passe, y compris la force brute. Utiliser la force brute sur un mot de passe est un effort pour essayer tous les mots de passe possibles contenus dans un dictionnaire prédéfini de logiciel de force brute  7 Obtenir super-utilisateur privilèges. Essayez d'obtenir les privilèges root si vous ciblez un ordinateur * nix ou des privilèges d'administrateur si vous utilisez des systèmes Windows.

7 Obtenir super-utilisateur privilèges. Essayez d'obtenir les privilèges root si vous ciblez un ordinateur * nix ou des privilèges d'administrateur si vous utilisez des systèmes Windows.  8 Utilisez divers trucs. Souvent, pour obtenir le statut de superutilisateur, vous devez utiliser des tactiques telles que la création d’un débordement de tampon, ce qui provoque le vidage de la mémoire et vous permet d'injecter un code ou d'exécuter une tâche à un niveau supérieur à celui que vous êtes normalement autorisé.

8 Utilisez divers trucs. Souvent, pour obtenir le statut de superutilisateur, vous devez utiliser des tactiques telles que la création d’un débordement de tampon, ce qui provoque le vidage de la mémoire et vous permet d'injecter un code ou d'exécuter une tâche à un niveau supérieur à celui que vous êtes normalement autorisé.  9 Créez une porte dérobée. Une fois que vous avez acquis le contrôle total sur une machine, il est judicieux de vous assurer de revenir. Cela peut être fait par backdooring un service système important, tel que le serveur SSH. Cependant, votre porte dérobée peut être supprimée lors de la prochaine mise à niveau du système. Un pirate informatique très expérimenté ferait le backdoor du compilateur lui-même, donc chaque logiciel compilé serait un moyen potentiel de revenir.

9 Créez une porte dérobée. Une fois que vous avez acquis le contrôle total sur une machine, il est judicieux de vous assurer de revenir. Cela peut être fait par backdooring un service système important, tel que le serveur SSH. Cependant, votre porte dérobée peut être supprimée lors de la prochaine mise à niveau du système. Un pirate informatique très expérimenté ferait le backdoor du compilateur lui-même, donc chaque logiciel compilé serait un moyen potentiel de revenir.  10 Couvrir vos pistes. Ne laissez pas l'administrateur savoir que le système est compromis. Ne changez pas le site Web (le cas échéant) et ne créez pas plus de fichiers que vous en avez vraiment besoin. Ne créez aucun utilisateur supplémentaire. Agir le plus rapidement possible. Si vous avez patché un serveur comme SSHD, assurez-vous que votre mot de passe secret est codé en dur. Si quelqu'un essaie de se connecter avec ce mot de passe, le serveur devrait le laisser entrer, mais ne devrait pas contenir d'informations cruciales.

10 Couvrir vos pistes. Ne laissez pas l'administrateur savoir que le système est compromis. Ne changez pas le site Web (le cas échéant) et ne créez pas plus de fichiers que vous en avez vraiment besoin. Ne créez aucun utilisateur supplémentaire. Agir le plus rapidement possible. Si vous avez patché un serveur comme SSHD, assurez-vous que votre mot de passe secret est codé en dur. Si quelqu'un essaie de se connecter avec ce mot de passe, le serveur devrait le laisser entrer, mais ne devrait pas contenir d'informations cruciales.