Internet a été construit pour plus de commodité; pas pour la sécurité. Si vous naviguez sur Internet autant qu’une personne moyenne capable d’y accéder, il ya de fortes chances que de nombreuses personnes suivent vos habitudes de navigation sous la forme de logiciels espions, de scripts et peut-être même d’un appareil photo! Avec ce type d'information, une personne de n'importe où sur la planète peut déterminer qui vous êtes, où vous habitez et beaucoup plus d'informations personnelles. Il existe deux manières principales de vous suivre sur Internet:

- En plaçant un malware directement sur votre ordinateur

- En écoutant ce que vous échangez avec des serveurs distants de n'importe quelle partie du réseau.

Méthode One of Two:

Éviter les logiciels malveillants

-

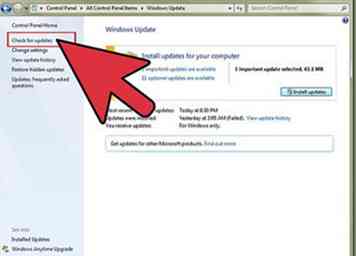

1 Gardez votre système d'exploitation (OS) à jour. Le moyen le plus simple pour les personnes mal intentionnées de suivre et d’enregistrer tout ce qui vous concerne consiste à vous faire installer un logiciel espion / virus ou à pénétrer automatiquement dans votre ordinateur. En gardant votre système d'exploitation à jour, vous permettez à votre fournisseur de système d'exploitation de publier des mises à jour de sécurité pour les parties critiques de votre système qui pourraient empêcher l'exploitation automatique des failles de sécurité et transformer certains logiciels espions en éléments de code inutiles.

1 Gardez votre système d'exploitation (OS) à jour. Le moyen le plus simple pour les personnes mal intentionnées de suivre et d’enregistrer tout ce qui vous concerne consiste à vous faire installer un logiciel espion / virus ou à pénétrer automatiquement dans votre ordinateur. En gardant votre système d'exploitation à jour, vous permettez à votre fournisseur de système d'exploitation de publier des mises à jour de sécurité pour les parties critiques de votre système qui pourraient empêcher l'exploitation automatique des failles de sécurité et transformer certains logiciels espions en éléments de code inutiles. -

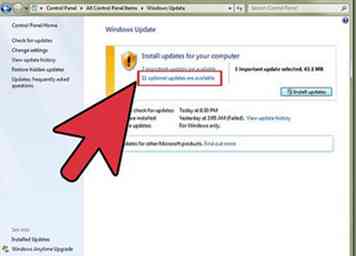

2 Gardez vos programmes à jour. De nouvelles versions d'un programme sont conçues pour améliorer l'expérience utilisateur, pour ajouter des fonctionnalités, c'est vrai. Mais pas seulement: c'est aussi un moyen de corriger les bogues. Il existe différents types de bogues: certains ne font que produire des artefacts visuels, d’autres vous empêchent de faire quelque chose d’annonce, d’autres peuvent être exploités à distance et automatiquement par des pirates pour prendre le contrôle de votre ordinateur. Sans bugs, pas d'attaques à distance.

2 Gardez vos programmes à jour. De nouvelles versions d'un programme sont conçues pour améliorer l'expérience utilisateur, pour ajouter des fonctionnalités, c'est vrai. Mais pas seulement: c'est aussi un moyen de corriger les bogues. Il existe différents types de bogues: certains ne font que produire des artefacts visuels, d’autres vous empêchent de faire quelque chose d’annonce, d’autres peuvent être exploités à distance et automatiquement par des pirates pour prendre le contrôle de votre ordinateur. Sans bugs, pas d'attaques à distance. -

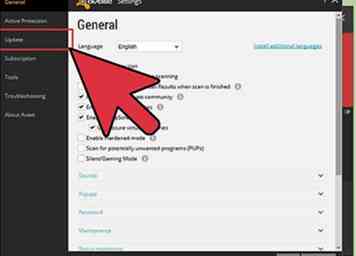

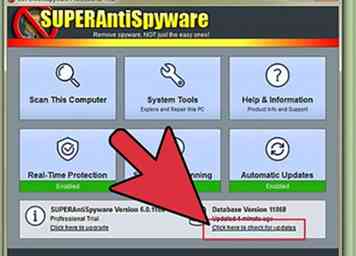

3 Gardez votre antivirus à jour et en cours d'exécution (sous MS Windows). Si la base de données de signatures de l'antivirus n'est pas à jour, certains virus ne seront pas détectés immédiatement. Si votre antivirus ne s'exécute pas en arrière-plan et si votre système n'est pas régulièrement contrôlé, il est préférable de désinstaller votre logiciel antivirus. Il convient de noter que les programmes antivirus recherchent généralement des virus, des logiciels espions, des rootkits et des vers. Les programmes anti-spyware spécifiques ne sont pas meilleurs, la plupart du temps.

3 Gardez votre antivirus à jour et en cours d'exécution (sous MS Windows). Si la base de données de signatures de l'antivirus n'est pas à jour, certains virus ne seront pas détectés immédiatement. Si votre antivirus ne s'exécute pas en arrière-plan et si votre système n'est pas régulièrement contrôlé, il est préférable de désinstaller votre logiciel antivirus. Il convient de noter que les programmes antivirus recherchent généralement des virus, des logiciels espions, des rootkits et des vers. Les programmes anti-spyware spécifiques ne sont pas meilleurs, la plupart du temps. -

4 N'utilisez qu'un seul programme antivirus ACTIVE. Un programme antivirus doit agir de manière très suspecte pour bien fonctionner. Dans le meilleur des cas, vous obtiendrez un faux positif par un programme ou l’autre, dans le pire des cas, les différents programmes anti-malware s’empêcheront de fonctionner correctement. Si vous voulez vraiment utiliser plus d'un antivirus, mettez à jour la base de données des signatures, débranchez votre ordinateur d'Internet, désactivez complètement votre principal antivirus et exécutez le second en mode "à la demande". Ensuite, vous pouvez avoir un faux positif (votre antivirus principal): ça va. Lancez votre antivirus principal et vous pouvez utiliser votre ordinateur comme d'habitude. Malwarebytes est un bon ajout à votre première couche de défense AV.

4 N'utilisez qu'un seul programme antivirus ACTIVE. Un programme antivirus doit agir de manière très suspecte pour bien fonctionner. Dans le meilleur des cas, vous obtiendrez un faux positif par un programme ou l’autre, dans le pire des cas, les différents programmes anti-malware s’empêcheront de fonctionner correctement. Si vous voulez vraiment utiliser plus d'un antivirus, mettez à jour la base de données des signatures, débranchez votre ordinateur d'Internet, désactivez complètement votre principal antivirus et exécutez le second en mode "à la demande". Ensuite, vous pouvez avoir un faux positif (votre antivirus principal): ça va. Lancez votre antivirus principal et vous pouvez utiliser votre ordinateur comme d'habitude. Malwarebytes est un bon ajout à votre première couche de défense AV. -

5 Ne jamais télécharger quoi que ce soit sauf sur des sites officiels (n'importe quel système d'exploitation) ou des référentiels de confiance (Linux / BSD / MacOS). Par exemple, si vous souhaitez télécharger le lecteur multimédia VLC, téléchargez-le à partir de son site officiel (recherchez-le sur Google et vous trouverez: www.videolan.org/vlc/). N'utilisez jamais de liens sur des sites Web non officiels, même si votre antivirus ne crie pas lorsque vous le faites.

5 Ne jamais télécharger quoi que ce soit sauf sur des sites officiels (n'importe quel système d'exploitation) ou des référentiels de confiance (Linux / BSD / MacOS). Par exemple, si vous souhaitez télécharger le lecteur multimédia VLC, téléchargez-le à partir de son site officiel (recherchez-le sur Google et vous trouverez: www.videolan.org/vlc/). N'utilisez jamais de liens sur des sites Web non officiels, même si votre antivirus ne crie pas lorsque vous le faites. -

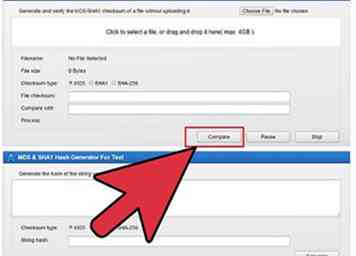

6 Si vous le pouvez, vérifiez les signatures binaires (voir par exemple [[1]] et l’article du wiki [notez que md5 ne suffit plus, utilisez sha256]). Fondamentalement, l’idée est de créer une signature à partir d’un fichier (par exemple, un programme d’installation). Cette signature est donnée sur le site officiel ou dans une base de données de confiance. Lorsque vous téléchargez le fichier, vous pouvez produire cette signature vous-même à partir du fichier avec un programme spécial. Ensuite, vous pouvez comparer cette signature avec celle du site Web: s’ils sont identiques, vous êtes sûr d’avoir le bon installateur. Si ce n'est pas le cas, vous avez probablement téléchargé un faux programme d'installation contenant un virus ou votre téléchargement n'a pas abouti (de toute façon, vous devez le télécharger à nouveau pour vous en assurer). Ce processus est fait automatiquement dans la plupart des distributions Linux et dans * BSD en utilisant n'importe quel gestionnaire de paquet sans rien faire de spécial. Sous Windows, vous devez vérifier manuellement.

6 Si vous le pouvez, vérifiez les signatures binaires (voir par exemple [[1]] et l’article du wiki [notez que md5 ne suffit plus, utilisez sha256]). Fondamentalement, l’idée est de créer une signature à partir d’un fichier (par exemple, un programme d’installation). Cette signature est donnée sur le site officiel ou dans une base de données de confiance. Lorsque vous téléchargez le fichier, vous pouvez produire cette signature vous-même à partir du fichier avec un programme spécial. Ensuite, vous pouvez comparer cette signature avec celle du site Web: s’ils sont identiques, vous êtes sûr d’avoir le bon installateur. Si ce n'est pas le cas, vous avez probablement téléchargé un faux programme d'installation contenant un virus ou votre téléchargement n'a pas abouti (de toute façon, vous devez le télécharger à nouveau pour vous en assurer). Ce processus est fait automatiquement dans la plupart des distributions Linux et dans * BSD en utilisant n'importe quel gestionnaire de paquet sans rien faire de spécial. Sous Windows, vous devez vérifier manuellement. -

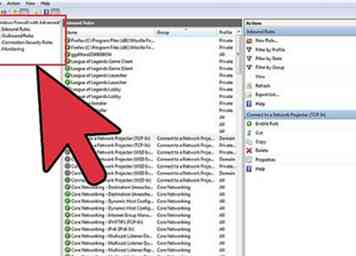

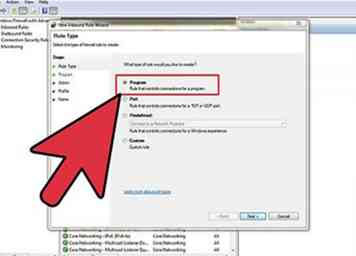

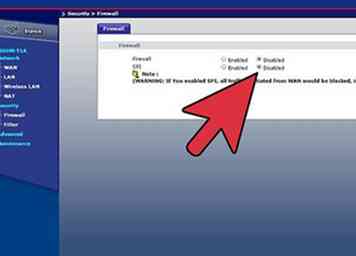

7 Utilisez un pare-feu. Sous Linux / * BSD, il existe deux merveilleux pare-feu intégrés (netfilter / iptables et pf respectivement). Sous MS Windows, vous devez en trouver un bon. Une chose que vous devez comprendre, c'est qu'un pare-feu est comme un commutateur au milieu d'une énorme gare avec des trains (données réseau), des plates-formes (ports) et des voies ferrées (cours d'eau). Un train en lui-même ne peut pas décharger ce qu'il transporte: il aura besoin de quelqu'un pour le faire (un service ou un démon: un programme qui s'exécute en arrière-plan et qui écoute un port particulier). Sans cette personne, ce service, même si le train peut atteindre la plate-forme, ne peut absolument rien faire. Permettez-moi de vous rappeler qu'un pare-feu n'est pas un mur ou une porte, mais un commutateur (vous pouvez faire beaucoup plus avec un pare-feu que d'autoriser ou d'empêcher le passage de données)! Cela dit, gardez à l'esprit que vous ne pouvez pas contrôler les connexions sortantes (sauf si vous bloquez tout ou débranchez le câble), mais vous pouvez enregistrer ce qui se passe… La plupart des logiciels espions trouvent des moyens astucieux ce qu'ils font et il est beaucoup plus facile de trouver un logiciel espion envoyant des fichiers vers un serveur distant sur le port 993 malgré que vous n'utilisiez pas les programmes IMAP qui le trouvent, en se cachant dans le processus Internet Explorer et en envoyant en utilisant tous les jours. Si vous avez accès à un pare-feu standard (netfilter / iptables et PF sont), connectez-vous simplement aux données sortantes inattendues et bloquez tout ce qui est en cours sauf les connexions établies et liées. N'oubliez pas de tout autoriser sur le périphérique de bouclage (lo): c'est sûr et nécessaire.

7 Utilisez un pare-feu. Sous Linux / * BSD, il existe deux merveilleux pare-feu intégrés (netfilter / iptables et pf respectivement). Sous MS Windows, vous devez en trouver un bon. Une chose que vous devez comprendre, c'est qu'un pare-feu est comme un commutateur au milieu d'une énorme gare avec des trains (données réseau), des plates-formes (ports) et des voies ferrées (cours d'eau). Un train en lui-même ne peut pas décharger ce qu'il transporte: il aura besoin de quelqu'un pour le faire (un service ou un démon: un programme qui s'exécute en arrière-plan et qui écoute un port particulier). Sans cette personne, ce service, même si le train peut atteindre la plate-forme, ne peut absolument rien faire. Permettez-moi de vous rappeler qu'un pare-feu n'est pas un mur ou une porte, mais un commutateur (vous pouvez faire beaucoup plus avec un pare-feu que d'autoriser ou d'empêcher le passage de données)! Cela dit, gardez à l'esprit que vous ne pouvez pas contrôler les connexions sortantes (sauf si vous bloquez tout ou débranchez le câble), mais vous pouvez enregistrer ce qui se passe… La plupart des logiciels espions trouvent des moyens astucieux ce qu'ils font et il est beaucoup plus facile de trouver un logiciel espion envoyant des fichiers vers un serveur distant sur le port 993 malgré que vous n'utilisiez pas les programmes IMAP qui le trouvent, en se cachant dans le processus Internet Explorer et en envoyant en utilisant tous les jours. Si vous avez accès à un pare-feu standard (netfilter / iptables et PF sont), connectez-vous simplement aux données sortantes inattendues et bloquez tout ce qui est en cours sauf les connexions établies et liées. N'oubliez pas de tout autoriser sur le périphérique de bouclage (lo): c'est sûr et nécessaire. -

8 Si votre pare-feu est sans état, utilisez-le uniquement à des fins de journalisation. Vous ne pouvez pas bloquer intelligemment les choses entrantes.Évitez le filtrage par application: il est gênant, inutile et donne un faux sentiment de sécurité. La plupart des logiciels espions actuels ajoutent leur code malveillant à une application de confiance censée accéder à Internet (généralement Internet Explorer): il est lancé avec Internet Explorer. Lorsque Internet Explorer essaie de se connecter à Internet, votre pare-feu vous demande si vous le souhaitez, vous répondez «oui» et le logiciel espion peut envoyer n'importe quoi via les ports 80 et 443, au milieu de vos propres données authentiques.

8 Si votre pare-feu est sans état, utilisez-le uniquement à des fins de journalisation. Vous ne pouvez pas bloquer intelligemment les choses entrantes.Évitez le filtrage par application: il est gênant, inutile et donne un faux sentiment de sécurité. La plupart des logiciels espions actuels ajoutent leur code malveillant à une application de confiance censée accéder à Internet (généralement Internet Explorer): il est lancé avec Internet Explorer. Lorsque Internet Explorer essaie de se connecter à Internet, votre pare-feu vous demande si vous le souhaitez, vous répondez «oui» et le logiciel espion peut envoyer n'importe quoi via les ports 80 et 443, au milieu de vos propres données authentiques. -

9 Vérifiez quels services (également appelés démons) sont en cours d'exécution: comme je l'ai dit, s'il n'y a personne sur la plate-forme pour décharger le train, rien ne peut arriver. Vous n'êtes pas un serveur: vous n'avez pas besoin de services pour être à l'écoute de l'extérieur (soyez prudent: la plupart des services Windows / Linux / MacOS / BSD SONT nécessaires et n'écoutent pas l'extérieur! services ou bloquer tout trafic sur les ports correspondants avec votre pare-feu (par exemple, si le démon NetBios écoute les ports 135 et 138, vous pouvez bloquer tout trafic entrant et sortant sur ces ports si vous n'utilisez pas de partages Windows). rappelez-vous: les bogues dans les services sont les portes ouvertes pour prendre à distance votre ordinateur, s'il n'y a pas de services bloqués par un pare-feu, personne ne peut pénétrer à distance dans votre ordinateur. Déterminez quels ports vous devez bloquer ou quels services vous devez désactiver (cela donne les mêmes résultats).

9 Vérifiez quels services (également appelés démons) sont en cours d'exécution: comme je l'ai dit, s'il n'y a personne sur la plate-forme pour décharger le train, rien ne peut arriver. Vous n'êtes pas un serveur: vous n'avez pas besoin de services pour être à l'écoute de l'extérieur (soyez prudent: la plupart des services Windows / Linux / MacOS / BSD SONT nécessaires et n'écoutent pas l'extérieur! services ou bloquer tout trafic sur les ports correspondants avec votre pare-feu (par exemple, si le démon NetBios écoute les ports 135 et 138, vous pouvez bloquer tout trafic entrant et sortant sur ces ports si vous n'utilisez pas de partages Windows). rappelez-vous: les bogues dans les services sont les portes ouvertes pour prendre à distance votre ordinateur, s'il n'y a pas de services bloqués par un pare-feu, personne ne peut pénétrer à distance dans votre ordinateur. Déterminez quels ports vous devez bloquer ou quels services vous devez désactiver (cela donne les mêmes résultats). -

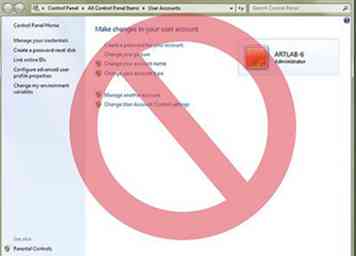

10 N'utilisez pas de compte administrateur: c'est mieux dans Windows Vista et Seven, mais si vous utilisez un compte administrateur, n'importe quel logiciel peut demander des privilèges d'administrateur, même les logiciels malveillants que vous avez lancés de manière imprudente. Si vous n'êtes pas administrateur, les logiciels espions doivent être beaucoup plus intelligents pour être utilisés à leur plein potentiel. Tout au plus, si vous êtes un utilisateur standard, le logiciel espion peut envoyer des informations sur vous, mais pas sur les autres utilisateurs. Il ne peut pas utiliser beaucoup de partie utile du système pour l'aider à envoyer des données et il est beaucoup plus facile de le retirer de votre ordinateur.

10 N'utilisez pas de compte administrateur: c'est mieux dans Windows Vista et Seven, mais si vous utilisez un compte administrateur, n'importe quel logiciel peut demander des privilèges d'administrateur, même les logiciels malveillants que vous avez lancés de manière imprudente. Si vous n'êtes pas administrateur, les logiciels espions doivent être beaucoup plus intelligents pour être utilisés à leur plein potentiel. Tout au plus, si vous êtes un utilisateur standard, le logiciel espion peut envoyer des informations sur vous, mais pas sur les autres utilisateurs. Il ne peut pas utiliser beaucoup de partie utile du système pour l'aider à envoyer des données et il est beaucoup plus facile de le retirer de votre ordinateur. -

11 Si vous n'avez pas besoin de jouer à des jeux ou d'utiliser des logiciels de niche très rares, passez à Linux. Jusqu'à aujourd'hui, une douzaine de programmes malveillants connus fonctionnaient sous Linux. Ces programmes ont été désactivés il y a longtemps grâce aux mises à jour de sécurité. Les fichiers binaires proviennent de référentiels vérifiés, signés et authentifiés. Vous n'avez pas besoin d'antivirus et il y a beaucoup de programmes gratuits, open source et de grande qualité pour faire presque tout (Firefox, Chrome, Inkscape, Gimp, Pidgin, OpenOffice, FileZilla, ffmpeg (utilisé dans presque tous les convertisseurs audio / vidéo pour windows out there), ghostscript (utilisé dans presque tous les convertisseurs de pdf là-bas), xchat, et bien plus encore, ont d'abord été développés par et pour Linux puis portés sur Windows parce qu'ils étaient excellents.

11 Si vous n'avez pas besoin de jouer à des jeux ou d'utiliser des logiciels de niche très rares, passez à Linux. Jusqu'à aujourd'hui, une douzaine de programmes malveillants connus fonctionnaient sous Linux. Ces programmes ont été désactivés il y a longtemps grâce aux mises à jour de sécurité. Les fichiers binaires proviennent de référentiels vérifiés, signés et authentifiés. Vous n'avez pas besoin d'antivirus et il y a beaucoup de programmes gratuits, open source et de grande qualité pour faire presque tout (Firefox, Chrome, Inkscape, Gimp, Pidgin, OpenOffice, FileZilla, ffmpeg (utilisé dans presque tous les convertisseurs audio / vidéo pour windows out there), ghostscript (utilisé dans presque tous les convertisseurs de pdf là-bas), xchat, et bien plus encore, ont d'abord été développés par et pour Linux puis portés sur Windows parce qu'ils étaient excellents.

Méthode deux sur deux:

Évitez que quelqu'un espionne votre connexion

-

1 Assurez-vous que votre réseau câblé n'est pas accessible sans que vous ne le voyiez ou que vous ne le désactiviez.

1 Assurez-vous que votre réseau câblé n'est pas accessible sans que vous ne le voyiez ou que vous ne le désactiviez. -

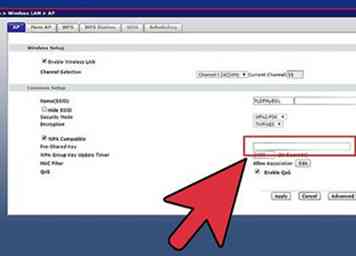

2 Assurez-vous que votre réseau sans fil est crypté avec WPA-TKIP au pire ou avec WPA (2) -CCMP ou WPA2-AES au mieux. De nos jours, le cryptage WEP ou l'absence de cryptage est tout aussi dangereux: ne le faites pas!

2 Assurez-vous que votre réseau sans fil est crypté avec WPA-TKIP au pire ou avec WPA (2) -CCMP ou WPA2-AES au mieux. De nos jours, le cryptage WEP ou l'absence de cryptage est tout aussi dangereux: ne le faites pas! -

3 Jamais parcourir l'internet via un proxy: Lorsque vous le faites, gardez à l'esprit que vous êtes obligé de faire confiance à l'inconnu inconnu qui l'a créé. Il / Elle peut se connecter, enregistrer, stocker tout ce que vous envoyez / recevez de l'Internet via son proxy! Il / Elle peut même annuler le cryptage fourni par le protocole que vous utilisez (tel que HTTPS, SMTPS, IMAPS, etc.) si vous êtes insouciant. Ce faisant, ils pourraient attraper votre numéro de carte de crédit et ainsi de suite. Il est beaucoup plus sûr d’utiliser HTTPS lorsque cela est possible directement sur le site que d’utiliser des singes dangereux au milieu.

3 Jamais parcourir l'internet via un proxy: Lorsque vous le faites, gardez à l'esprit que vous êtes obligé de faire confiance à l'inconnu inconnu qui l'a créé. Il / Elle peut se connecter, enregistrer, stocker tout ce que vous envoyez / recevez de l'Internet via son proxy! Il / Elle peut même annuler le cryptage fourni par le protocole que vous utilisez (tel que HTTPS, SMTPS, IMAPS, etc.) si vous êtes insouciant. Ce faisant, ils pourraient attraper votre numéro de carte de crédit et ainsi de suite. Il est beaucoup plus sûr d’utiliser HTTPS lorsque cela est possible directement sur le site que d’utiliser des singes dangereux au milieu. -

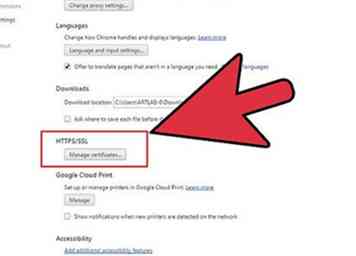

4 Utilisez le chiffrement chaque fois que possible. C'est le seul moyen de vous assurer que personne, sauf vous et le serveur distant, ne peut comprendre ce que vous avez envoyé et ce que vous avez reçu. Utilisez SSL / TLS chaque fois que vous le pouvez, évitez les connexions FTP, HTTP, POP, IMAP et SMTP simples (utilisez plutôt SFTP, FTPS, HTTPS, POPS, IMAPS et POPS). Si votre navigateur indique qu'un certificat est incorrect, quittez le site Web. Période.

4 Utilisez le chiffrement chaque fois que possible. C'est le seul moyen de vous assurer que personne, sauf vous et le serveur distant, ne peut comprendre ce que vous avez envoyé et ce que vous avez reçu. Utilisez SSL / TLS chaque fois que vous le pouvez, évitez les connexions FTP, HTTP, POP, IMAP et SMTP simples (utilisez plutôt SFTP, FTPS, HTTPS, POPS, IMAPS et POPS). Si votre navigateur indique qu'un certificat est incorrect, quittez le site Web. Période. -

5 N'utilisez pas les services IP-hider: ce sont en fait des mandataires. Toutes vos données iront à cela, elles peuvent se connecter, stocker, sauvegarder n'importe quoi, elles peuvent vous donner de fausses pages Web pour obtenir vos informations d'identification et même les utiliser directement sur le bon site Web pour que vous ne le remarquiez même pas.

5 N'utilisez pas les services IP-hider: ce sont en fait des mandataires. Toutes vos données iront à cela, elles peuvent se connecter, stocker, sauvegarder n'importe quoi, elles peuvent vous donner de fausses pages Web pour obtenir vos informations d'identification et même les utiliser directement sur le bon site Web pour que vous ne le remarquiez même pas.

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia