Voulez-vous tester la sécurité de votre réseau? Auparavant, vous aviez besoin d'un système d'exploitation tel que Windows ou Linux installé sur un ordinateur avec une carte réseau sans fil spécifique. Maintenant, cependant, vous pouvez également utiliser certains appareils Android pour analyser et craquer les réseaux sans fil. Ces outils sont disponibles gratuitement tant que votre appareil est compatible. Le piratage de routeurs sans autorisation est illégal. Ces étapes sont fournies pour tester la sécurité de votre propre réseau.

Méthode One of Two:

Routeurs WEP

-

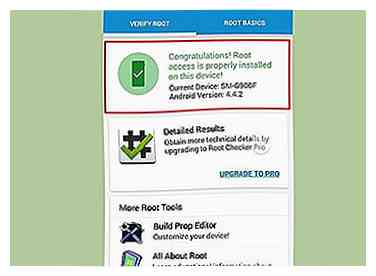

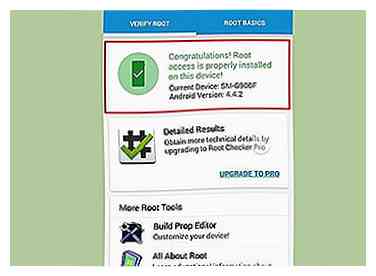

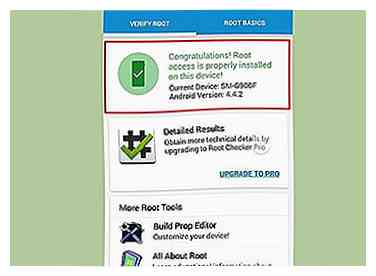

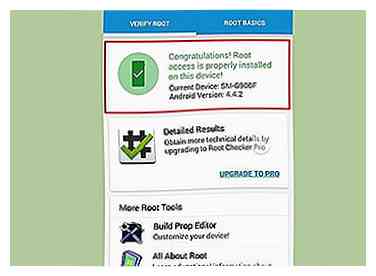

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants:

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants: - Nexus 7

- Galaxy S1 / S2 / S3 / S4 / S5

- Galaxie y

- Nexus One

- Désir HD

- Micromax A67

-

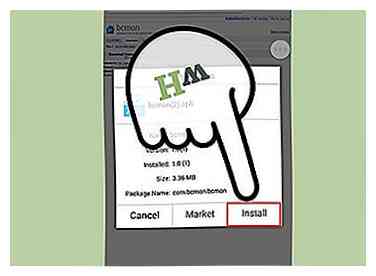

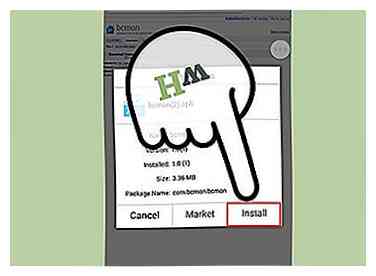

2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code.

2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code. - Pour installer un fichier APK, vous devez autoriser l'installation à partir de sources inconnues dans votre menu Sécurité. L'étape 2 de cet article est plus détaillée.

-

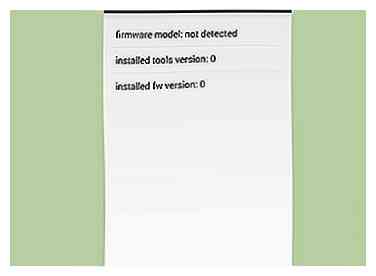

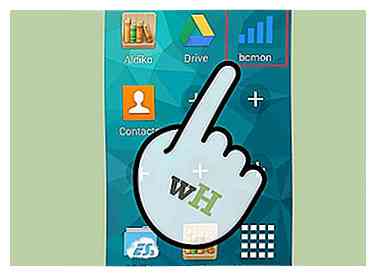

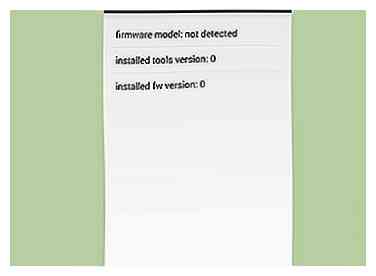

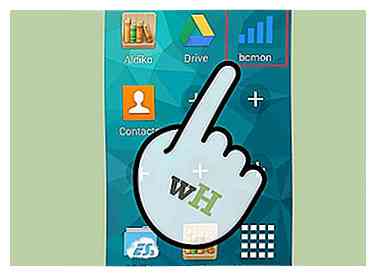

3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge.

3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge. - Votre appareil doit être rooté pour pouvoir exécuter bcmon.

-

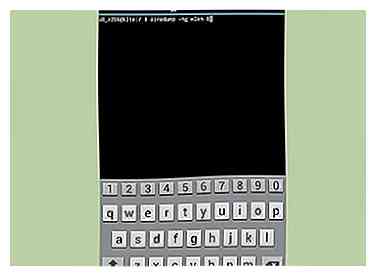

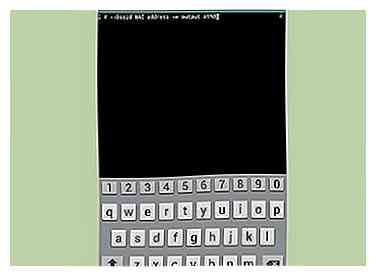

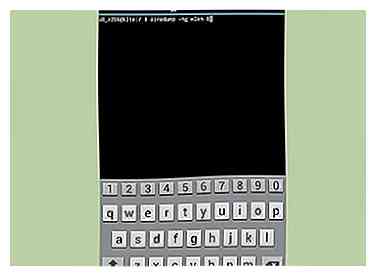

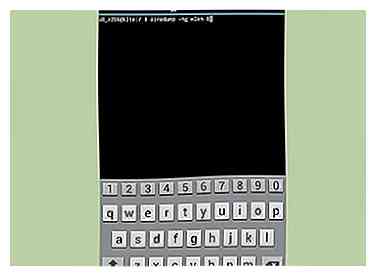

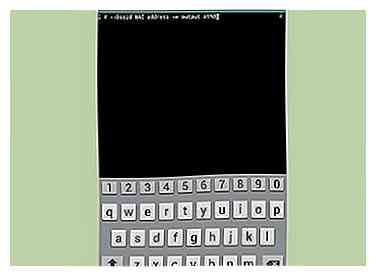

4 Appuyez sur "Exécuter le terminal bcmon". Cela va lancer un terminal similaire à la plupart des terminaux Linux. airodump-ng et appuyez sur le bouton Entrée. AIrdump se chargera et vous serez redirigé vers l'invite de commande. Type airodump-ng wlan0 et appuyez sur le bouton Entrée.

4 Appuyez sur "Exécuter le terminal bcmon". Cela va lancer un terminal similaire à la plupart des terminaux Linux. airodump-ng et appuyez sur le bouton Entrée. AIrdump se chargera et vous serez redirigé vers l'invite de commande. Type airodump-ng wlan0 et appuyez sur le bouton Entrée. -

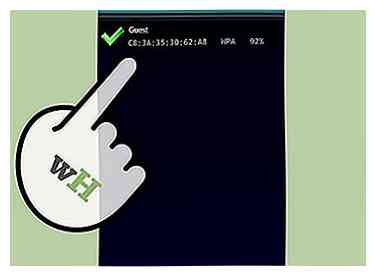

5 Identifiez le point d'accès que vous souhaitez casser. Vous verrez une liste des points d'accès disponibles. Vous devez sélectionner un point d'accès utilisant le cryptage WEP.

5 Identifiez le point d'accès que vous souhaitez casser. Vous verrez une liste des points d'accès disponibles. Vous devez sélectionner un point d'accès utilisant le cryptage WEP. -

6 Notez l'adresse MAC qui apparaît. C'est l'adresse MAC du routeur. Assurez-vous que vous avez le bon si plusieurs routeurs sont répertoriés. Notez cette adresse MAC.

6 Notez l'adresse MAC qui apparaît. C'est l'adresse MAC du routeur. Assurez-vous que vous avez le bon si plusieurs routeurs sont répertoriés. Notez cette adresse MAC. - Notez également le canal sur lequel le point d'accès diffuse.

-

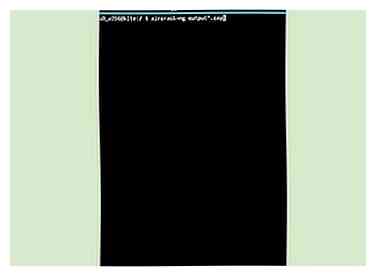

7 Commencez à scanner le canal. Vous devrez collecter des informations à partir du point d'accès pendant plusieurs heures avant de pouvoir tenter de déchiffrer le mot de passe. Type airodump-ng -c canal# --bssid Adresse Mac -w sortie ath0 et appuyez sur Entrée. Airodump commencera à scanner. Vous pouvez laisser le périphérique pendant un moment, car il recherche des informations. Veillez à le brancher si vous êtes à court de batterie.

7 Commencez à scanner le canal. Vous devrez collecter des informations à partir du point d'accès pendant plusieurs heures avant de pouvoir tenter de déchiffrer le mot de passe. Type airodump-ng -c canal# --bssid Adresse Mac -w sortie ath0 et appuyez sur Entrée. Airodump commencera à scanner. Vous pouvez laisser le périphérique pendant un moment, car il recherche des informations. Veillez à le brancher si vous êtes à court de batterie. - Remplacer canal# avec le numéro de canal que le point d'accès diffuse (par exemple 6).

- Remplacer Adresse Mac avec l'adresse MAC du routeur (par exemple, 00: 0a: 95: 9d: 68: 16)

- Continuez à numériser jusqu'à ce que vous atteigniez au moins 20 000 à 30 000 paquets.

-

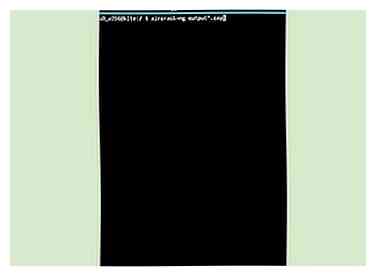

8 Crack le mot de passe. Une fois que vous avez un nombre approprié de paquets, vous pouvez essayer de déchiffrer le mot de passe. Retournez au terminal et tapez sortie aircrack-ng * .cap et appuyez sur Entrée.

8 Crack le mot de passe. Une fois que vous avez un nombre approprié de paquets, vous pouvez essayer de déchiffrer le mot de passe. Retournez au terminal et tapez sortie aircrack-ng * .cap et appuyez sur Entrée. -

9 Notez le mot de passe hexadécimal lorsque vous avez terminé. Une fois le processus de craquage terminé (qui peut durer plusieurs heures), le message Clé trouvée! apparaîtra, suivi de la clé sous forme hexadécimale. Assurez-vous que "Probabilité" est de 100% ou que la clé ne fonctionnera pas.[1]

9 Notez le mot de passe hexadécimal lorsque vous avez terminé. Une fois le processus de craquage terminé (qui peut durer plusieurs heures), le message Clé trouvée! apparaîtra, suivi de la clé sous forme hexadécimale. Assurez-vous que "Probabilité" est de 100% ou que la clé ne fonctionnera pas.[1] - Lorsque vous entrez la clé, entrez-la sans le ":". Par exemple, si la clé était 12: 34: 56: 78: 90, vous entrez 1234567890.

Méthode deux sur deux:

Routeurs WPA2 WPS

-

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants:

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants: - Nexus 7

- Galaxy Ace / S1 / S2 / S3

- Nexus One

- Désir HD

-

2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code.

2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code. - Pour installer un fichier APK, vous devez autoriser l'installation à partir de sources inconnues dans votre menu Sécurité. L'étape 2 de cet article est plus détaillée.

-

3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge.

3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge. - Votre appareil doit être rooté pour pouvoir exécuter bcmon.

-

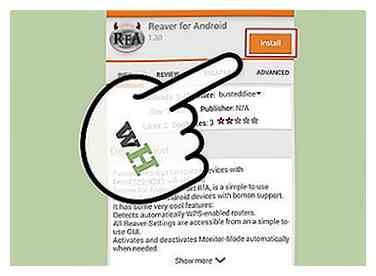

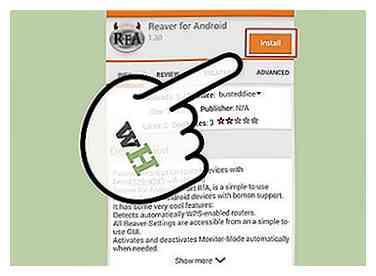

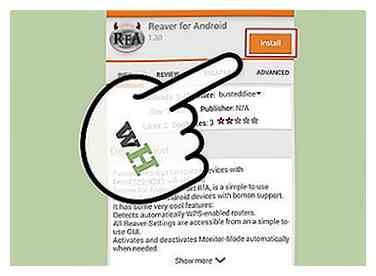

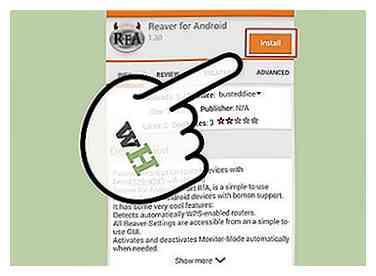

4 Téléchargez et installez Reaver. Reaver est un programme développé pour déchiffrer le code PIN WPS afin de récupérer le mot de passe WPA2. Le Reaver APK peut être téléchargé à partir du fil de discussion des développeurs sur les forums de développeurs XDA.

4 Téléchargez et installez Reaver. Reaver est un programme développé pour déchiffrer le code PIN WPS afin de récupérer le mot de passe WPA2. Le Reaver APK peut être téléchargé à partir du fil de discussion des développeurs sur les forums de développeurs XDA. -

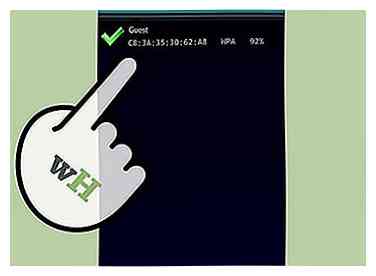

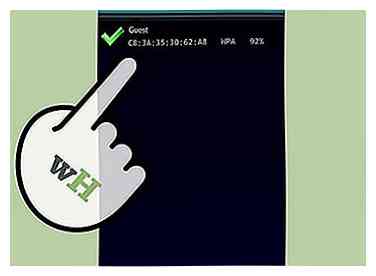

5 Lancer Reaver. Appuyez sur l'icône Reaver for Android dans le tiroir de votre application. Après avoir confirmé que vous ne l'utilisez pas à des fins illégales, Reaver recherchera les points d'accès disponibles. Appuyez sur le point d’accès que vous souhaitez casser pour continuer.

5 Lancer Reaver. Appuyez sur l'icône Reaver for Android dans le tiroir de votre application. Après avoir confirmé que vous ne l'utilisez pas à des fins illégales, Reaver recherchera les points d'accès disponibles. Appuyez sur le point d’accès que vous souhaitez casser pour continuer. - Vous devrez peut-être vérifier le mode moniteur avant de continuer. Si tel est le cas, bcmon s'ouvrira à nouveau.

- Le point d'accès que vous sélectionnez doit accepter l'authentification WPS. Ce ne sont pas tous les routeurs.

-

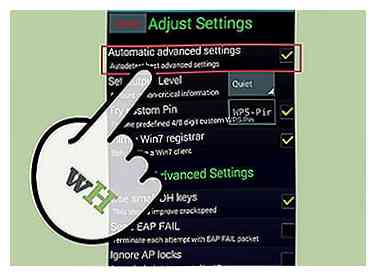

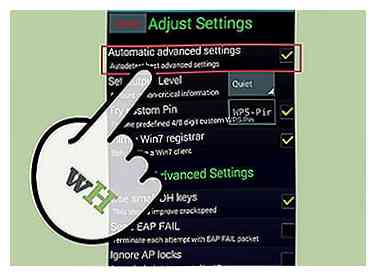

6 Vérifiez vos paramètres. Dans la plupart des cas, vous pouvez laisser les paramètres par défaut. Assurez-vous que la case "Paramètres avancés automatiques" est cochée.

6 Vérifiez vos paramètres. Dans la plupart des cas, vous pouvez laisser les paramètres par défaut. Assurez-vous que la case "Paramètres avancés automatiques" est cochée. -

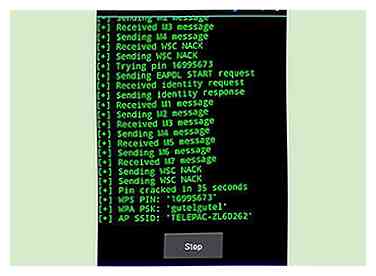

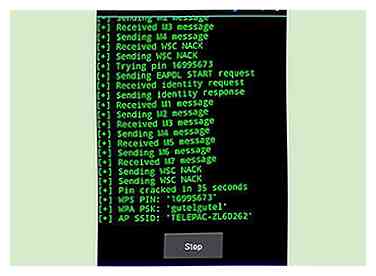

7 Commencez le processus de craquage. Appuyez sur le bouton "Démarrer l’attaque" en bas du menu Paramètres du Reaver. Le moniteur s'ouvrira et vous verrez les résultats de la fissure en cours affichée.

7 Commencez le processus de craquage. Appuyez sur le bouton "Démarrer l’attaque" en bas du menu Paramètres du Reaver. Le moniteur s'ouvrira et vous verrez les résultats de la fissure en cours affichée. - Cracking WPS peut durer de 2 à 10 heures et plus, et ce n’est pas toujours le cas.[2]

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants:

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants:  2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code.

2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code.  3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge.

3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge.  4 Appuyez sur "Exécuter le terminal bcmon". Cela va lancer un terminal similaire à la plupart des terminaux Linux. airodump-ng et appuyez sur le bouton Entrée. AIrdump se chargera et vous serez redirigé vers l'invite de commande. Type airodump-ng wlan0 et appuyez sur le bouton Entrée.

4 Appuyez sur "Exécuter le terminal bcmon". Cela va lancer un terminal similaire à la plupart des terminaux Linux. airodump-ng et appuyez sur le bouton Entrée. AIrdump se chargera et vous serez redirigé vers l'invite de commande. Type airodump-ng wlan0 et appuyez sur le bouton Entrée.  5 Identifiez le point d'accès que vous souhaitez casser. Vous verrez une liste des points d'accès disponibles. Vous devez sélectionner un point d'accès utilisant le cryptage WEP.

5 Identifiez le point d'accès que vous souhaitez casser. Vous verrez une liste des points d'accès disponibles. Vous devez sélectionner un point d'accès utilisant le cryptage WEP.  6 Notez l'adresse MAC qui apparaît. C'est l'adresse MAC du routeur. Assurez-vous que vous avez le bon si plusieurs routeurs sont répertoriés. Notez cette adresse MAC.

6 Notez l'adresse MAC qui apparaît. C'est l'adresse MAC du routeur. Assurez-vous que vous avez le bon si plusieurs routeurs sont répertoriés. Notez cette adresse MAC.  7 Commencez à scanner le canal. Vous devrez collecter des informations à partir du point d'accès pendant plusieurs heures avant de pouvoir tenter de déchiffrer le mot de passe. Type airodump-ng -c canal# --bssid Adresse Mac -w sortie ath0 et appuyez sur Entrée. Airodump commencera à scanner. Vous pouvez laisser le périphérique pendant un moment, car il recherche des informations. Veillez à le brancher si vous êtes à court de batterie.

7 Commencez à scanner le canal. Vous devrez collecter des informations à partir du point d'accès pendant plusieurs heures avant de pouvoir tenter de déchiffrer le mot de passe. Type airodump-ng -c canal# --bssid Adresse Mac -w sortie ath0 et appuyez sur Entrée. Airodump commencera à scanner. Vous pouvez laisser le périphérique pendant un moment, car il recherche des informations. Veillez à le brancher si vous êtes à court de batterie.  8 Crack le mot de passe. Une fois que vous avez un nombre approprié de paquets, vous pouvez essayer de déchiffrer le mot de passe. Retournez au terminal et tapez sortie aircrack-ng * .cap et appuyez sur Entrée.

8 Crack le mot de passe. Une fois que vous avez un nombre approprié de paquets, vous pouvez essayer de déchiffrer le mot de passe. Retournez au terminal et tapez sortie aircrack-ng * .cap et appuyez sur Entrée.  9 Notez le mot de passe hexadécimal lorsque vous avez terminé. Une fois le processus de craquage terminé (qui peut durer plusieurs heures), le message Clé trouvée! apparaîtra, suivi de la clé sous forme hexadécimale. Assurez-vous que "Probabilité" est de 100% ou que la clé ne fonctionnera pas.[1]

9 Notez le mot de passe hexadécimal lorsque vous avez terminé. Une fois le processus de craquage terminé (qui peut durer plusieurs heures), le message Clé trouvée! apparaîtra, suivi de la clé sous forme hexadécimale. Assurez-vous que "Probabilité" est de 100% ou que la clé ne fonctionnera pas.[1]  1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants:

1 Racinez un appareil compatible. Tous les téléphones ou tablettes Android ne seront pas en mesure de déchiffrer un code PIN WPS. L'appareil doit avoir un chipset Broadcom bcm4329 ou bcm4330 et doit être enraciné. La ROM Cyanogen offrira les meilleures chances de succès. Certains des périphériques pris en charge connus sont les suivants:  2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code.

2 Téléchargez et installez bcmon. Cet outil active le mode Monitor sur votre chipset Broadcom, ce qui est essentiel pour pouvoir déchiffrer le code PIN. Le fichier bcmon APK est disponible gratuitement sur la page bcmon du site Web de Google Code.  3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge.

3 Exécutez bcmon. Après avoir installé le fichier APK, lancez l'application. Si vous y êtes invité, installez le micrologiciel et les outils. Appuyez sur l'option "Activer le mode moniteur". Si l'application plante, ouvrez-la et réessayez. S'il échoue pour la troisième fois, votre appareil n'est probablement pas pris en charge.  4 Téléchargez et installez Reaver. Reaver est un programme développé pour déchiffrer le code PIN WPS afin de récupérer le mot de passe WPA2. Le Reaver APK peut être téléchargé à partir du fil de discussion des développeurs sur les forums de développeurs XDA.

4 Téléchargez et installez Reaver. Reaver est un programme développé pour déchiffrer le code PIN WPS afin de récupérer le mot de passe WPA2. Le Reaver APK peut être téléchargé à partir du fil de discussion des développeurs sur les forums de développeurs XDA.  5 Lancer Reaver. Appuyez sur l'icône Reaver for Android dans le tiroir de votre application. Après avoir confirmé que vous ne l'utilisez pas à des fins illégales, Reaver recherchera les points d'accès disponibles. Appuyez sur le point d’accès que vous souhaitez casser pour continuer.

5 Lancer Reaver. Appuyez sur l'icône Reaver for Android dans le tiroir de votre application. Après avoir confirmé que vous ne l'utilisez pas à des fins illégales, Reaver recherchera les points d'accès disponibles. Appuyez sur le point d’accès que vous souhaitez casser pour continuer.  6 Vérifiez vos paramètres. Dans la plupart des cas, vous pouvez laisser les paramètres par défaut. Assurez-vous que la case "Paramètres avancés automatiques" est cochée.

6 Vérifiez vos paramètres. Dans la plupart des cas, vous pouvez laisser les paramètres par défaut. Assurez-vous que la case "Paramètres avancés automatiques" est cochée.  7 Commencez le processus de craquage. Appuyez sur le bouton "Démarrer l’attaque" en bas du menu Paramètres du Reaver. Le moniteur s'ouvrira et vous verrez les résultats de la fissure en cours affichée.

7 Commencez le processus de craquage. Appuyez sur le bouton "Démarrer l’attaque" en bas du menu Paramètres du Reaver. Le moniteur s'ouvrira et vous verrez les résultats de la fissure en cours affichée.